Защита Django-приложений с помощью Django Security Features

Введение

Django — это мощный фреймворк для веб-разработки, который предоставляет встроенные средства защиты от множества угроз, таких как CSRF, SQL-инъекции, XSS и многое другое. В этой статье рассмотрим основные функции безопасности Django и их настройку для обеспечения максимальной защиты вашего приложения.

1. Основные угрозы для веб-приложений

Прежде чем перейти к функциям безопасности Django, разберём основные типы атак, которые часто направлены на веб-приложения:

- SQL-инъекции: злоумышленники вставляют SQL-код в запросы для получения несанкционированного доступа к данным.

- XSS (Cross-Site Scripting): внедрение вредоносного кода JavaScript в страницы, что позволяет похищать данные пользователей.

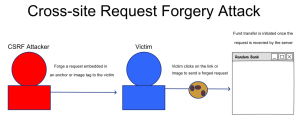

- CSRF (Cross-Site Request Forgery): атаки, вынуждающие пользователей выполнять нежелательные действия на сайтах, где они авторизованы.

- Clickjacking: внедрение сайта в iframe для захвата действий пользователей.

Django автоматически защищает от большинства из этих угроз, но требует от разработчика активации некоторых функций и правильной настройки.

2. Настройка DEBUG и переменная ALLOWED_HOSTS

При разработке часто бывает полезно оставить включённый DEBUG, но в продакшн-среде он должен быть выключен.

- DEBUG: установите

DEBUG = Falseвsettings.py, чтобы скрыть детализированную информацию об ошибках в продакшне. - ALLOWED_HOSTS: определите список разрешенных хостов, с которых приложение может быть доступно:

DEBUG = False ALLOWED_HOSTS = ['example.com', 'www.example.com']

ALLOWED_HOSTS предотвращает атаки типа DNS Rebinding и ограничивает доступ только к указанным доменам.

3. Защита от CSRF-атак

Django по умолчанию защищает от CSRF-атак с помощью токенов CSRF. Это предотвращает выполнение нежелательных запросов на сервер.

- CSRF Middleware: Middleware для защиты CSRF включена по умолчанию. Она проверяет наличие CSRF-токена в каждом POST-запросе.

- CSRF Token: в шаблонах необходимо добавлять

{% csrf_token %}внутри<form>:

<form method="post">

{% csrf_token %}

<input type="text" name="username">

<button type="submit">Submit</button>

</form>

CSRF_COOKIE_SECURE: для дополнительной защиты установите в True, если приложение работает по HTTPS. Это позволит передавать CSRF cookie только через HTTPS:

CSRF_COOKIE_SECURE = True

4. Защита от XSS-атак

Django обеспечивает защиту от XSS-атак, экранируя HTML-контент по умолчанию.

- Экранирование данных: все данные, выводимые в шаблонах, автоматически экранируются. Например, если пользователь введёт

<script>, то в шаблоне оно будет отображено как<script>, а не исполнено как код. - Фильтр

safe: избегайте использования фильтраsafe, если это не абсолютно необходимо. Этот фильтр отключает экранирование, что может привести к уязвимостям, если входные данные не проверены.

5. SQL-инъекции

Django ORM автоматически экранирует запросы к базе данных, предотвращая SQL-инъекции. Вместо создания SQL-запросов вручную, используйте ORM:

# Безопасный запрос с использованием ORM User.objects.filter(username=username)

Однако, если необходимо выполнить сырой SQL-запрос, используйте методы Django, такие как raw(), и избегайте вставки переменных напрямую в SQL.

6. Настройка безопасности для cookies

Cookies могут содержать данные сессии и другие конфиденциальные данные. Для повышения их безопасности используйте следующие настройки:

- SESSION_COOKIE_SECURE и CSRF_COOKIE_SECURE: установите в

True, чтобы передавать cookies только по HTTPS:

SESSION_COOKIE_SECURE = True CSRF_COOKIE_SECURE = True

SESSION_COOKIE_HTTPONLY: установите в True, чтобы cookies были недоступны через JavaScript. Это предотвращает кражу данных cookies с использованием XSS.

SESSION_COOKIE_HTTPONLY = True

7. Clickjacking защита

Clickjacking — это атака, при которой сайт внедряется в iframe другого сайта. Django предоставляет встроенную защиту с помощью X-Frame-Options.

- X-Frame-Options: по умолчанию Django устанавливает заголовок

X-Frame-OptionsвDENY. Это запрещает отображение страницы в iframe. Если необходимо разрешить загрузку в iframe только для определённых источников, используйте значениеSAMEORIGIN:

X_FRAME_OPTIONS = 'DENY'

8. Защита паролей

Django использует алгоритм хеширования паролей, который можно настроить в settings.py. Это защищает пароли в случае утечки базы данных.

- PASSWORD_HASHERS: проверьте, что используете безопасные алгоритмы хеширования, такие как

PBKDF2илиArgon2:

PASSWORD_HASHERS = [

'django.contrib.auth.hashers.PBKDF2PasswordHasher',

'django.contrib.auth.hashers.Argon2PasswordHasher',

]

Проверка сложности паролей: используйте валидаторы, чтобы проверять сложность паролей. В settings.py добавьте необходимые валидаторы, например:

AUTH_PASSWORD_VALIDATORS = [

{

'NAME': 'django.contrib.auth.password_validation.MinimumLengthValidator',

'OPTIONS': {'min_length': 8},

},

{

'NAME': 'django.contrib.auth.password_validation.CommonPasswordValidator',

},

]

9. Безопасность заголовков HTTP

Django позволяет добавлять безопасные заголовки HTTP для защиты от различных атак.

SECURE_BROWSER_XSS_FILTER: для защиты от XSS в браузерах установите True:

SECURE_BROWSER_XSS_FILTER = True

SECURE_CONTENT_TYPE_NOSNIFF: предотвращает браузеры от сниффинга MIME-типа и помогает защитить от некоторых типов XSS-атак:

SECURE_CONTENT_TYPE_NOSNIFF = True

SECURE_HSTS_SECONDS и SECURE_HSTS_INCLUDE_SUBDOMAINS: включение HTTP Strict Transport Security (HSTS) позволяет браузерам запоминать, что сайт работает только по HTTPS. Задайте длительность HSTS и настройте субдомены, если необходимо:

SECURE_HSTS_SECONDS = 31536000 # Один год SECURE_HSTS_INCLUDE_SUBDOMAINS = True

10. Ограничение доступа к административной панели

Для защиты административной панели используйте:

- IP-фильтрацию: настройте доступ к

/adminтолько с определённых IP-адресов, например, в конфигурации сервера Nginx или через middleware. - Двухфакторную аутентификацию: используйте Django-пакеты, такие как

django-two-factor-auth, для дополнительной защиты.

Заключение

Безопасность Django-приложений зависит от грамотной настройки встроенных функций. Используя описанные выше методы, вы сможете защитить своё приложение от большинства распространённых атак и уязвимостей. Настройте функции безопасности в соответствии с вашими требованиями и регулярно обновляйте Django до актуальной версии, чтобы иметь доступ к последним улучшениям безопасности.