Red OS Настройка SSH Selinux Firewall

Оглавление:

- Операционная система Red OS: Российская альтернатива зарубежным решениям

- Установка Red OS

- Red OS Настройка SSH Selinux Firewall

- Установка Angie на RedOS

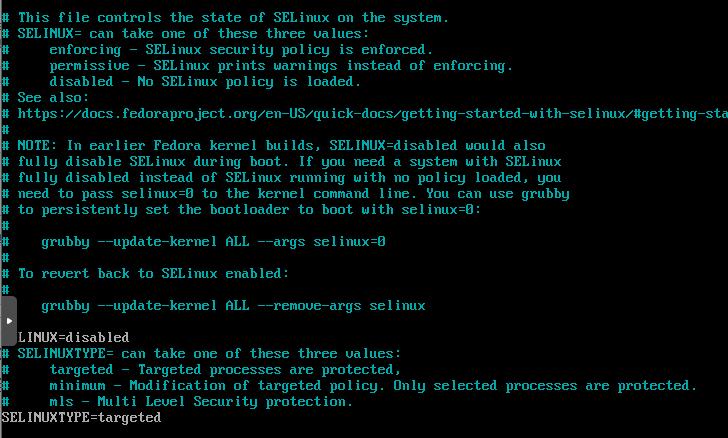

Перед началом настройки отключим Selinux. Selinux дает нам дополнительную безопасность, но он довольно труден для освоения и есть большая вероятность, что в перспективе что то без его точной настройки не будет работать. Поэтому, мы его просто отключим.

nano /etc/sysconfig/selinux = меняем значение = SELINUX=disabled

Перезагрузимся

reboot

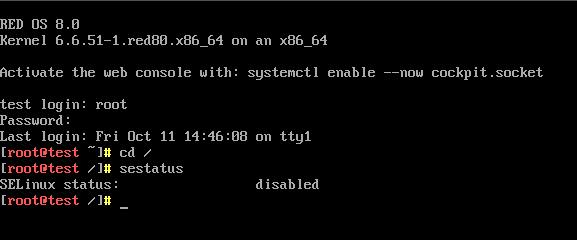

Проверим, отключили ли мы Selinux

sestatus

Далее перейдем к настройке ssh.

По умолчанию сервер и клиент OpenSSH уже установлен в РЕД ОС. Однако, при необходимости, его можно установить из терминала командой:

dnf install openssh

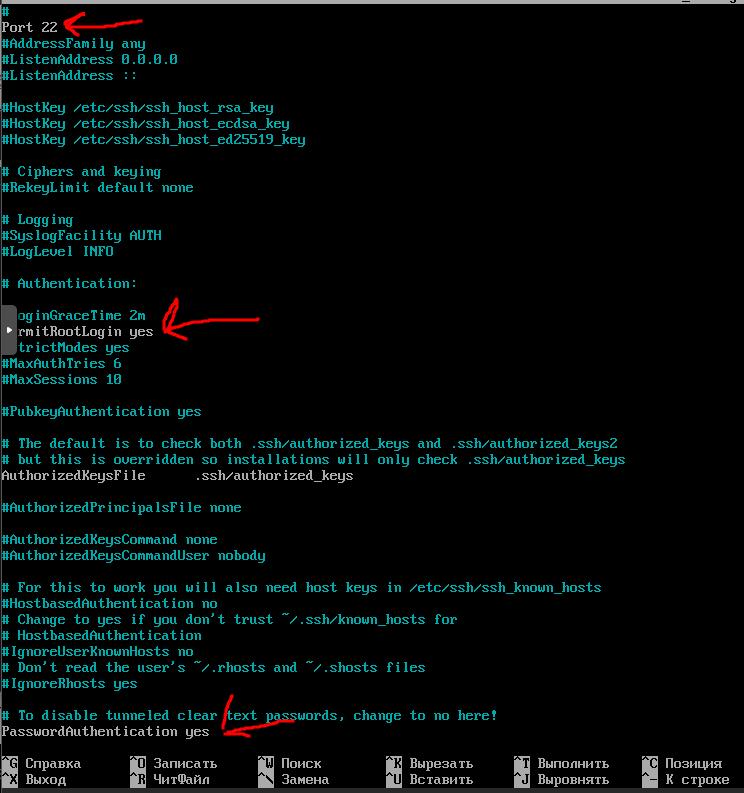

Далее открываем редактор:

nano /etc/ssh/sshd_config

Нам надо настроить порт, у меня он оставлен по умолчанию 22

PermitRootLogin yes – это позволит логиниться root

PasswordAuthentication yes – это даст зайти на сервер по паролю.

Сохраняемся и перезапускаем службу

systemctl restart sshd

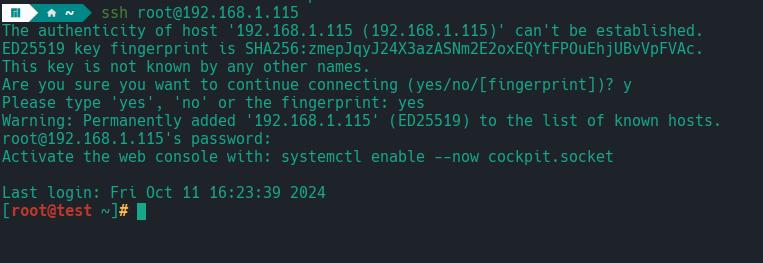

Подключимся по ssh удаленно к серверу.

Я подключился из терминала операционной системы Monjaro -это моя любимая OS

Настроим FireWall

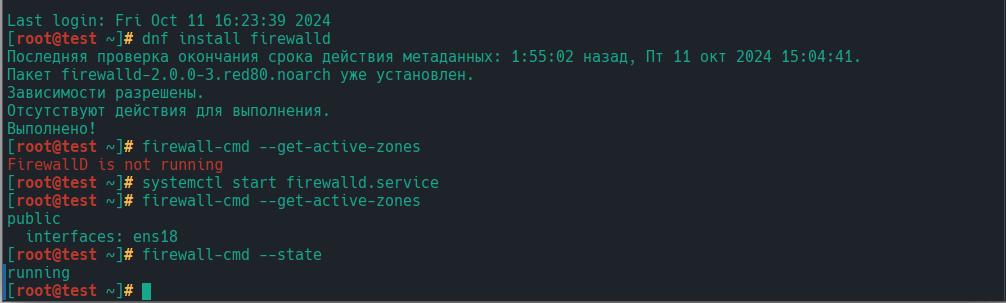

dnf install firewalld

По умолчанию пакет в Red OS уже установлен

Активируем его:

systemctl start firewalld.service

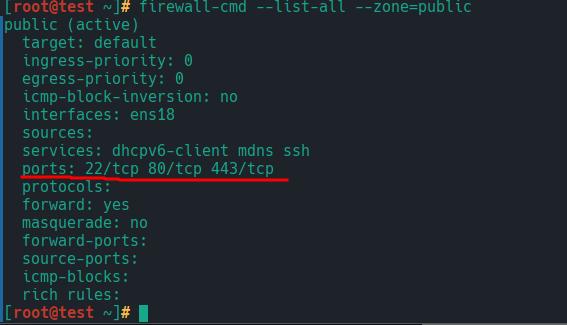

Проверим установку и зоны:

firewall-cmd --state firewall-cmd --get-active-zones

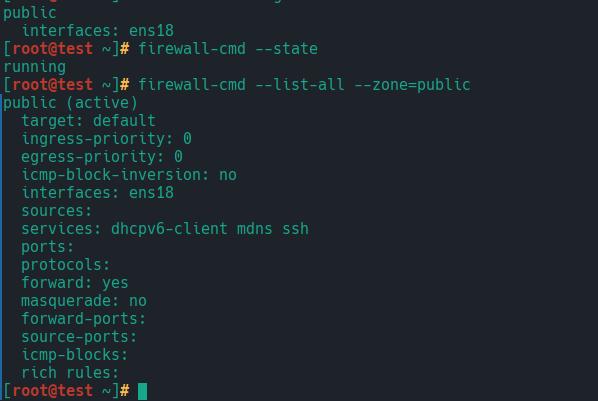

Выведем информацию о конкретной зоне:

firewall-cmd --list-all --zone=public

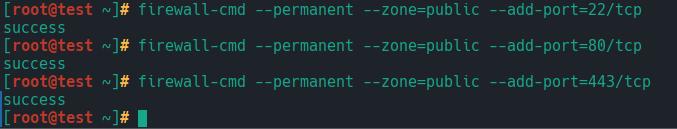

Разрешим подключение по 22, 80 и 443 порту

firewall-cmd --permanent --zone=public --add-port=22/tcp firewall-cmd --permanent --zone=public --add-port=80/tcp firewall-cmd --permanent --zone=public --add-port=443/tcp

Запусти команду перезагрузки Firewall и посмотрим нашу зону:

firewall-cmd --reload firewall-cmd --list-all --zone=public

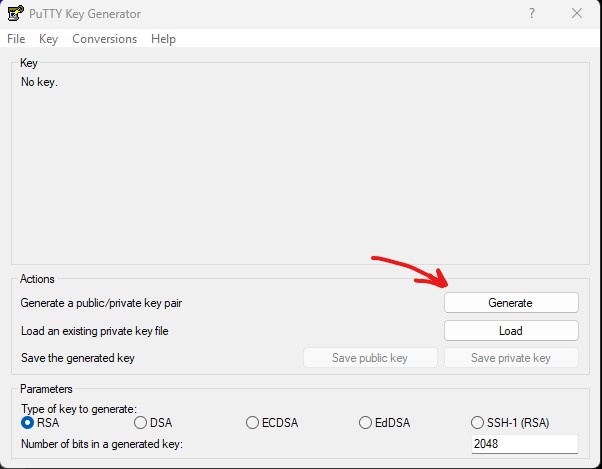

Далее мы будем генерировать ключи для ssh. Для демонстрации этого процесса, я решил перейти в Windows. так как в основном большинство используют именно Windows.

Открываем PuTTY Generator – Если его нет, то его следует установить вместе с PuTTY.

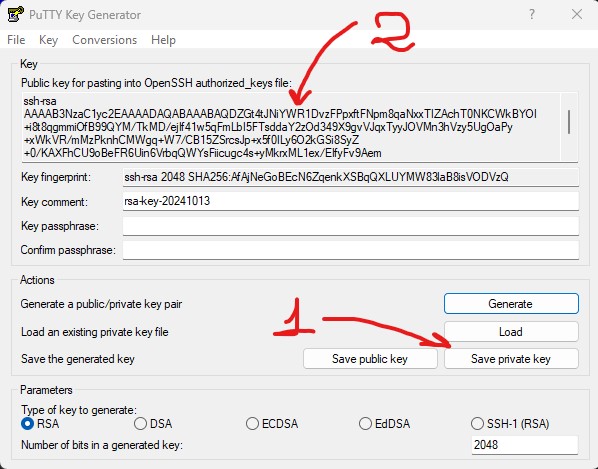

Оставляем все как есть и нажимаем кнопочку Generate и активно водим мышкой по экрану.

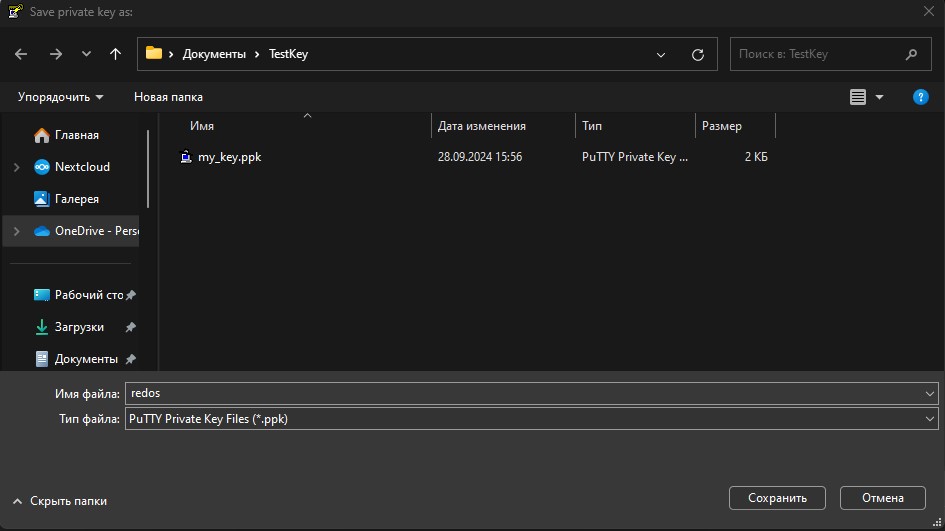

- Сохраняем приватный ключ в удобное место.

Я сохранил в документы в папку TestKey

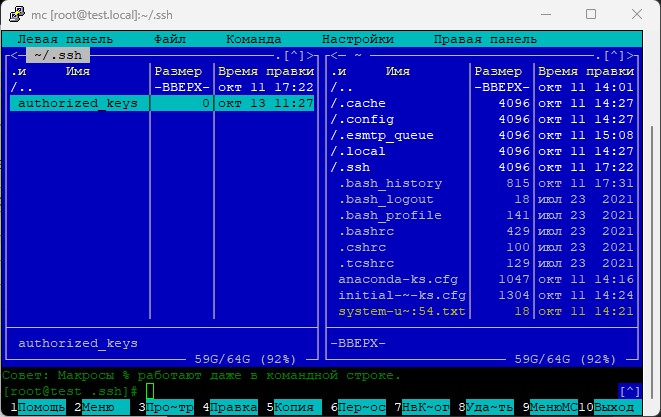

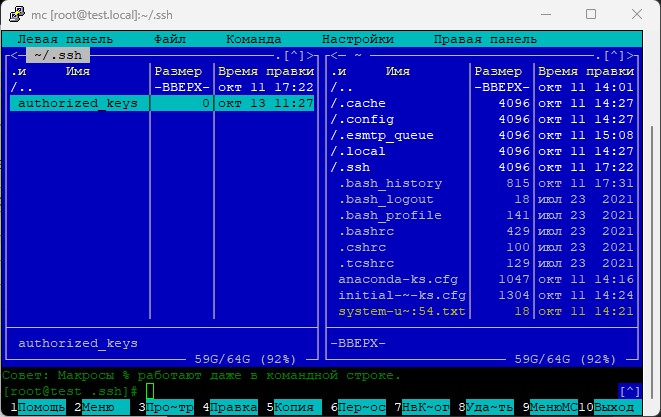

nano /root/.ssh/authorized_keys

Вообще правильно мы должны отключить авторизацию root’a и сгенерировать ключи для пользователя. Но в данном случае, в качестве примера я делаю авторизацию для root.

Вставляем скопированный публичный ключ (как на предыдущей картинке действие № 2)

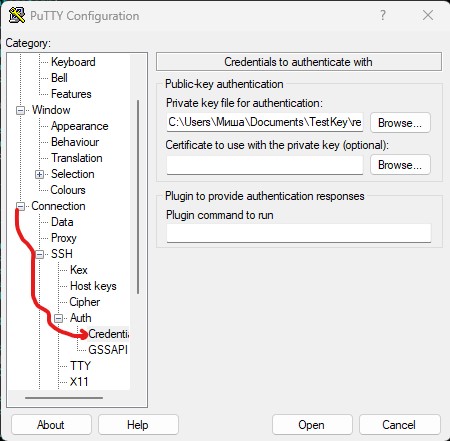

Подключим ранее сохраненный секретный ключ в PuTTY

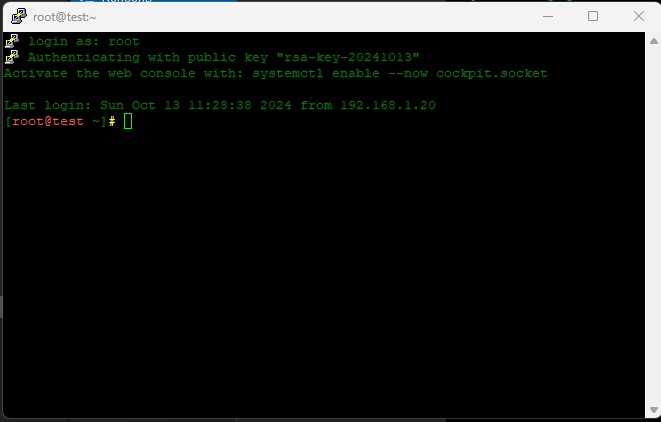

Не забываем сохранить настройки Pytty и пробуем подключиться. Подключение произошло по ключу, о чем нам сообщил терминал.

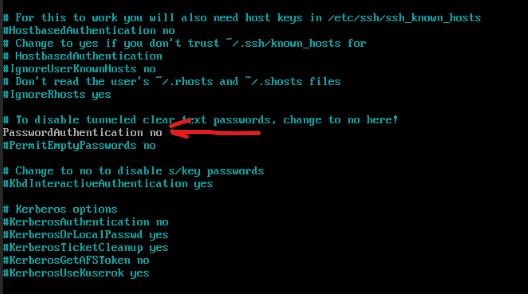

Не забываем отключить авторизацию по паролю.

На этом подведу итоги. У нас есть готовая операционная система RedOS с настроенной авторизацией по ключу SSH.

Оглавление:

- Операционная система Red OS: Российская альтернатива зарубежным решениям

- Установка Red OS

- Red OS Настройка SSH Selinux Firewall

- Установка Angie на RedOS