Как защитить домашнюю сеть от взлома: Простые шаги для настройки безопасности

Ваша домашняя сеть — это важный элемент инфраструктуры, который должен быть защищен от различных угроз. Простой взлом может привести к утечке личных данных, а также к использованию ваших устройств для вредоносных целей. В этой статье мы рассмотрим несколько шагов для обеспечения безопасности вашей домашней сети.

1. Использование сложных паролей

Первый и самый важный шаг для обеспечения безопасности — это создание надежных паролей для всех устройств в сети. Простые пароли, такие как «123456» или «password», легко поддаются взлому. Вместо этого используйте пароли, содержащие:

- заглавные и строчные буквы;

- цифры;

- специальные символы;

- длина пароля не менее 12 символов.

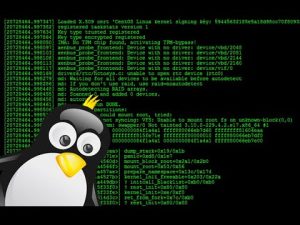

Пример для создания пароля в Linux:

# Генерация сложного пароля с использованием командной строки openssl rand -base64 16

Этот скрипт генерирует случайный пароль длиной 16 символов, используя метод Base64.

2. Шифрование данных

Шифрование данных — важная мера для защиты информации, передаваемой по вашей сети. Включение шифрования на вашем маршрутизаторе (например, WPA3 для Wi-Fi) предотвратит перехват данных злоумышленниками.

Для проверки шифрования Wi-Fi используйте утилиту iwconfig:

# Проверка состояния шифрования Wi-Fi iwconfig wlan0

В выводе вы должны увидеть, что шифрование включено (например, WPA2 или WPA3).

3. Обновление прошивки маршрутизатора

Производители маршрутизаторов регулярно выпускают обновления для улучшения безопасности. Эти обновления могут устранять уязвимости, которые могут быть использованы хакерами.

Проверьте, что ваша модель маршрутизатора получает обновления прошивки, и регулярно устанавливайте их.

4. Настройка брандмауэра

Брандмауэр (или фаервол) блокирует несанкционированные попытки доступа к вашей сети. Большинство современных маршрутизаторов имеют встроенные брандмауэры, но для дополнительной защиты вы можете настроить фаервол на устройствах в сети.

Для настройки брандмауэра на Linux (например, через ufw):

# Включение брандмауэра sudo ufw enable # Разрешение входящих подключений только для SSH sudo ufw allow ssh # Блокировка всех других входящих подключений sudo ufw default deny incoming

5. Проверка доступности устройств в сети

Для обеспечения безопасности важно следить за тем, какие устройства подключены к вашей сети. С помощью скриптов можно проверить доступность устройств и выявить подозрительные подключения.

Пример скрипта для проверки всех активных устройств в сети с использованием nmap:

# Проводим сканирование сети для поиска подключенных устройств nmap -sn 192.168.1.0/24

Этот скрипт отправит запросы ко всем устройствам в сети с диапазоном IP-адресов 192.168.1.0/24, что позволяет определить, какие устройства активны.

6. Использование VPN

VPN (Virtual Private Network) позволяет шифровать весь интернет-трафик, обеспечивая безопасность при подключении к сети через общедоступные каналы связи. Установка VPN-сервиса на домашнем маршрутизаторе или на отдельных устройствах может добавить дополнительный уровень защиты.

7. Отключение неиспользуемых сервисов

Многие устройства и маршрутизаторы имеют предустановленные сервисы, которые могут быть уязвимыми для атак, если они не используются. Отключение неиспользуемых сервисов и портов помогает уменьшить поверхность атаки.

Для проверки открытых портов на устройстве с Linux можно использовать команду netstat:

# Список всех открытых портов и сервисов netstat -tuln

Если вы заметите, что некоторые порты или сервисы не нужны, вы можете их отключить через настройки системы или с помощью команд:

# Отключение ненужного сервиса sudo systemctl stop <service_name> sudo systemctl disable <service_name>

8. Использование двухфакторной аутентификации (2FA)

Если ваше устройство или онлайн-сервисы поддерживают двухфакторную аутентификацию (например, для почтовых ящиков или облачных сервисов), обязательно включите эту опцию. 2FA добавляет дополнительный уровень безопасности, требуя не только пароля, но и кода, который вы получаете на свой мобильный телефон.

Для настройки 2FA на большинстве сервисов достаточно пройти в раздел безопасности аккаунта и выбрать опцию для включения двухфакторной аутентификации. Это может быть как SMS-код, так и приложение для аутентификации (например, Google Authenticator).

9. Виртуальные локальные сети (VLAN)

Если у вас есть несколько устройств, например, умные камеры, принтеры или другие IoT-устройства, которые имеют ограниченные возможности безопасности, можно выделить их в отдельную виртуальную локальную сеть (VLAN). Это изолирует их от более безопасных устройств в вашей сети, таких как компьютеры или смартфоны.

Для настройки VLAN на маршрутизаторе или управляемом коммутаторе потребуется специальная настройка, но она повысит безопасность вашей домашней сети, ограничив доступ IoT-устройств к важным данным.

10. Регулярный мониторинг и аудит сети

Очень важно следить за состоянием сети и быть в курсе происходящих событий. Использование инструментов для мониторинга сети позволяет отслеживать активность, подозрительные подключения и потенциальные угрозы. Существуют различные системы мониторинга, которые могут уведомлять вас о любых необычных событиях.

Пример скрипта для регулярной проверки доступности устройств в вашей сети:

#!/bin/bash

# Проверка состояния устройств в сети и логирование

IP_LIST=("192.168.1.1" "192.168.1.2" "192.168.1.3")

LOG_FILE="/var/log/network_scan.log"

for ip in "${IP_LIST[@]}"

do

ping -c 1 $ip &> /dev/null

if [ $? -eq 0 ]; then

echo "$(date) - $ip is online" >> $LOG_FILE

else

echo "$(date) - $ip is offline" >> $LOG_FILE

fi

done

Этот скрипт пингует список IP-адресов в вашей сети и записывает информацию о доступности каждого устройства в лог-файл.

11. Разделение сети

Если у вас в доме несколько человек, вы можете настроить гостевую сеть для посетителей. Это позволит изолировать устройства ваших гостей от вашей основной сети, что повышает уровень безопасности. Например, если гости используют свой мобильный телефон или ноутбук для подключения к интернету, их устройства не будут иметь доступ к вашим персональным данным или оборудованию.

Большинство современных маршрутизаторов имеют функцию создания гостевых сетей в настройках. Убедитесь, что эта опция активирована и настроена с использованием отдельного пароля.

12. Защита от вирусов и вредоносных программ

Вирусы и вредоносные программы могут проникнуть в вашу сеть через подключенные устройства. Для предотвращения этого важно установить антивирусное программное обеспечение на все устройства, которые подключаются к вашей сети, включая компьютеры, смартфоны и даже умные устройства.

Для Linux-систем одним из популярных решений является установка антивируса ClamAV:

# Установка ClamAV sudo apt update sudo apt install clamav clamav-daemon # Запуск сканирования на вирусы sudo clamscan -r /home/username

Также полезно регулярно обновлять системы и приложения на всех устройствах, чтобы устранить возможные уязвимости, которые могут быть использованы вирусами.

Заключение

Защита домашней сети требует комплексного подхода, включающего использование сложных паролей, шифрование данных, регулярные обновления и использование современных технологий безопасности. Важно также следить за активностью в сети, проверять подключенные устройства и минимизировать риски через внедрение дополнительных уровней защиты, таких как двухфакторная аутентификация и VLAN. Применяя эти простые, но эффективные меры, вы значительно повысите уровень безопасности вашей домашней сети и защитите личные данные от взлома.